ハッカーは、侵害されたデバイスからステルスHTTPS接続を作成し、ファイアウォールを回避し、長期的な持続性を維持するために、Cloudflare Tunnel機能を悪用するケースが増えている。

この手口自体は新しいものではないが、GuidePointのDFIRチームとGRITチームが先週報告したように、より多くの脅威がこの手口を使い始めているようだ。

Cloudflare Tunnelの悪用

CloudFlare TunnelはCloudflareが提供する一般的な機能で、Webサーバやアプリケーション用にCloudflareネットワークへの安全なアウトバウンド専用接続を作成することが出来るものだ。

ユーザーは、Linux、Windows、macOS、Docker用の利用可能なcloudflaredクライアントのいずれかをインストールするだけで、トンネルをデプロイできる。

そこから、サービスはユーザー指定のホスト名でインターネットに公開され、リソース共有やテストなどの正当なユースケースに対応する。

Cloudflare Tunnelは、様々なアクセス制御、ゲートウェイ設定、チーム管理、ユーザ分析を提供し、ユーザにトンネルと公開された危険なサービスに対する高度な制御を与える。

GuidePointのレポートでは、被害者のネットワークへのステルス的な永続的アクセスの獲得、検知の回避、侵害されたデバイスのデータの流出など、悪意のある目的のためにCloudflare Tunnelsを悪用する脅威行為者が増えているとのことだ。

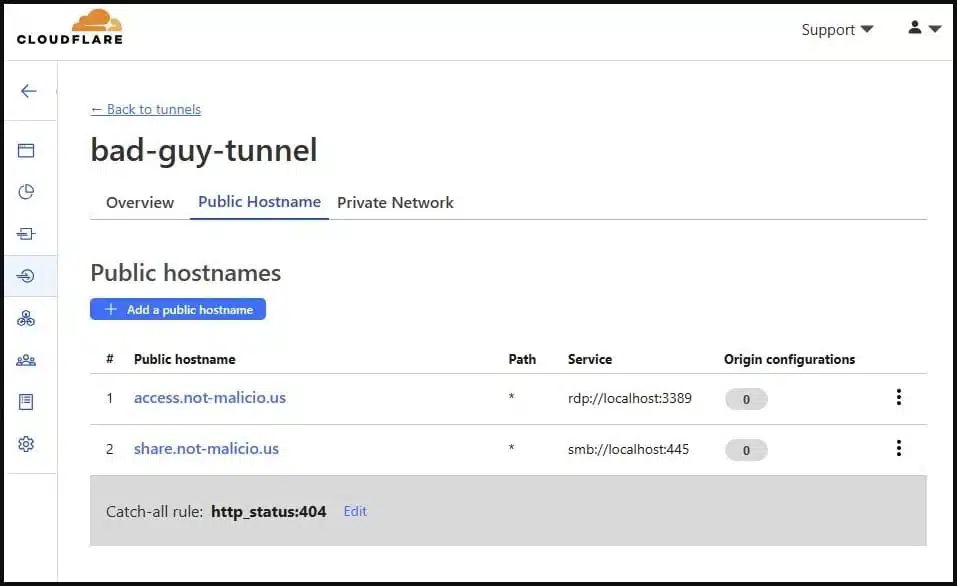

攻撃者独自のトンネル・トークン以外には何も公開されない被害者のデバイスからのコマンド1つで、目立たない通信チャネルを設定することができます。同時に、脅威者はトンネルの設定を変更し、必要に応じて無効化、有効化をリアルタイムで行うことができる。

「Cloudflare TunnelはCloudflare Dashboardで設定変更が行われるとすぐに更新されるため、TAは被害マシンで活動を行いたいときだけ機能を有効にし、インフラが暴露されないように機能を無効にすることができます」とGuidePointは説明する。

「例えば、TAはRDP接続を有効にし、被害マシンから情報を収集した後、翌日までRDPを無効にすることができます」。

HTTPS接続とデータ交換はポート7844のQUIC上で行われるため、ファイアウォールやその他のネットワーク保護ソリューションが、特別に設定されていない限り、このプロセスにフラグを立てる可能性は低い。

また、攻撃者がさらにステルス性を高めたい場合は、アカウントを作成せずにワンタイムトンネルを作成できるCloudflareの「TryCloudflare」機能を悪用することもできる。

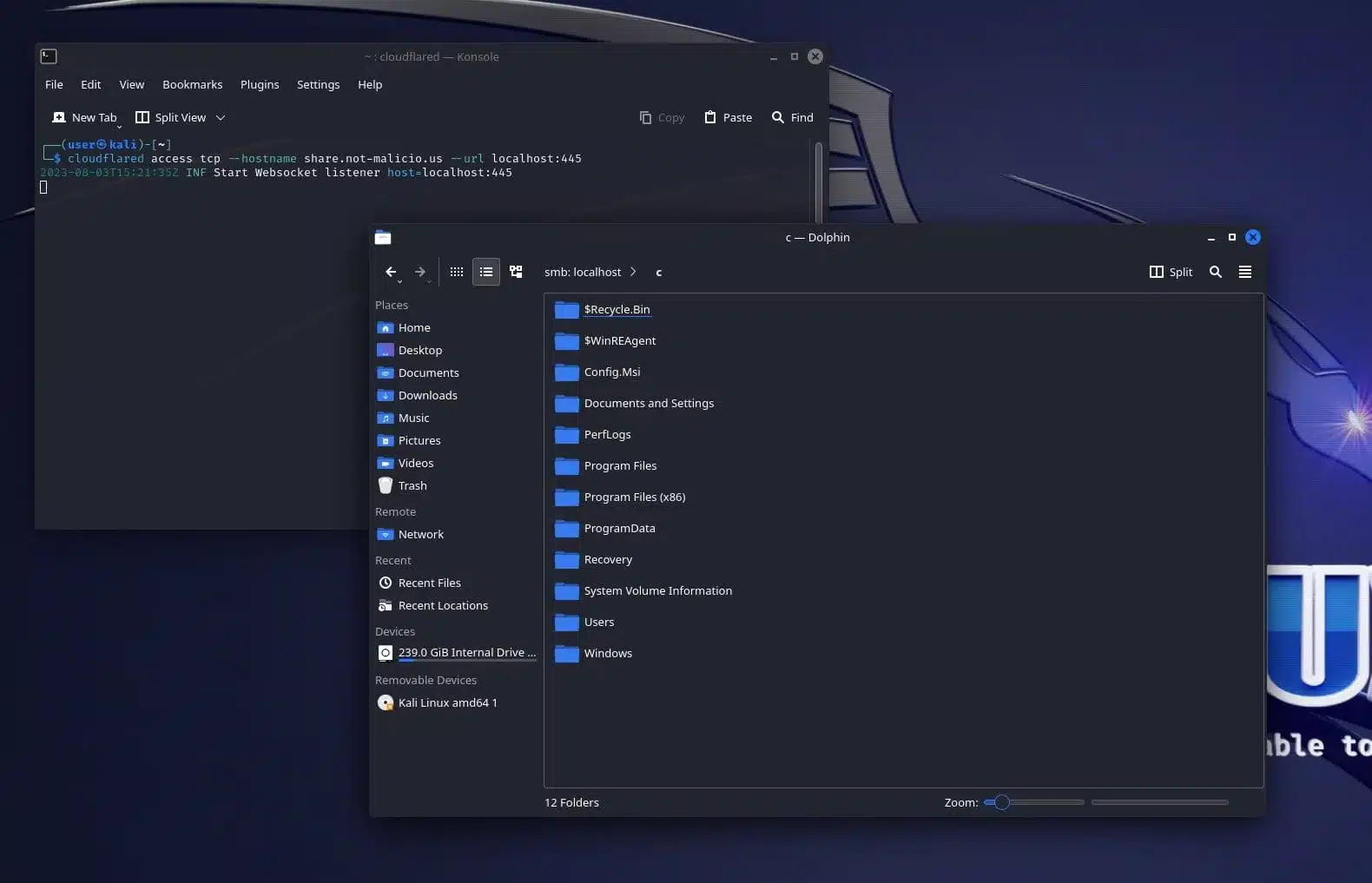

さらに悪いことに、Cloudflareの「Private Networks」機能を悪用して、単一のクライアント(被害者)デバイスにトンネルを確立した攻撃者が、内部IPアドレスの全範囲にリモートアクセスすることも可能だとGuidePointは述べている。

「プライベート・ネットワークが設定された今、ローカル・ネットワーク上のデバイスにピボットし、ローカル・ネットワーク・ユーザーに限定されたサービスにアクセスすることができる」とGuidePointのリサーチャーNic Finn氏は警告している。

Cloudflare Tunnelsの不正使用を検出するために、GuidePointは組織が特定のDNSクエリ(レポートで共有)を監視し、7844のような非標準ポートを使用することを推奨している。

さらに、Cloudflare Tunnelは「cloudflared」クライアントのインストールを必要とするため、防御側はクライアントのリリースに関連するファイルハッシュを監視することで、その使用を検出することができる。

Source

- GuidePoint: Tunnel Vision: CloudflareD AbuseD in the WilD

コメントを残す