ジョージア工科大学、ミシガン大学、ルール大学ボーフムの研究チームは、ターゲットのブラウザに表示されたコンテンツからピクセルを取得し、ナビゲーション履歴を推測する「Hot Pixels」と呼ばれる新しい攻撃を開発した。

この攻撃は、最新のシステムオンチップ(SoC)やグラフィックプロセッシングユニット(GPU)のデータ依存の計算時間を利用し、それを応用して、最新のサイドチャネル対策を有効にしていても、ChromeやSafariで訪れたWebページからこっそりと情報を抽出する事を可能にする物だ。

研究者は、最新のプロセッサが、消費電力要件や放熱の制限と高速な実行速度のバランスを取るのに苦労していることを発見した。そのため、特定の命令や操作を指し示す明確な動作パターンが発生するという。

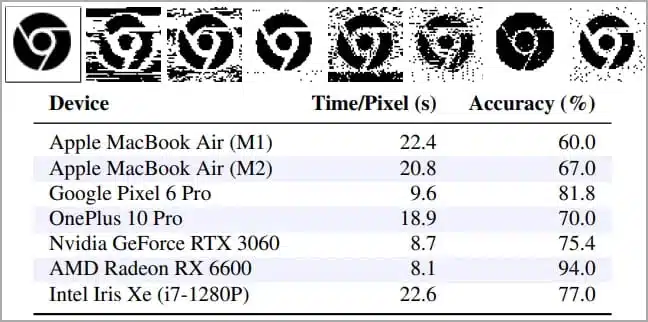

これらのパターンは、ソフトウェアからアクセス可能な内部センサー測定によって容易に検出でき、デバイスの種類によっては、94%という高い精度でターゲットデバイスで何が表示されているかを識別するのに役立つのだ。

最新デバイスのCPU動作をマッピング

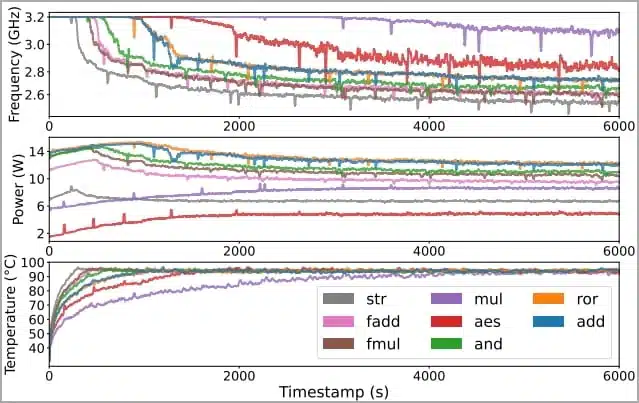

最新のデバイスの周波数、電力、温度測定値を分析した結果、受動的に冷却されたプロセッサは電力と周波数を介して情報を漏洩し、能動的に冷却されたチップは温度と電力測定値を介してデータを漏洩すると結論付けた。

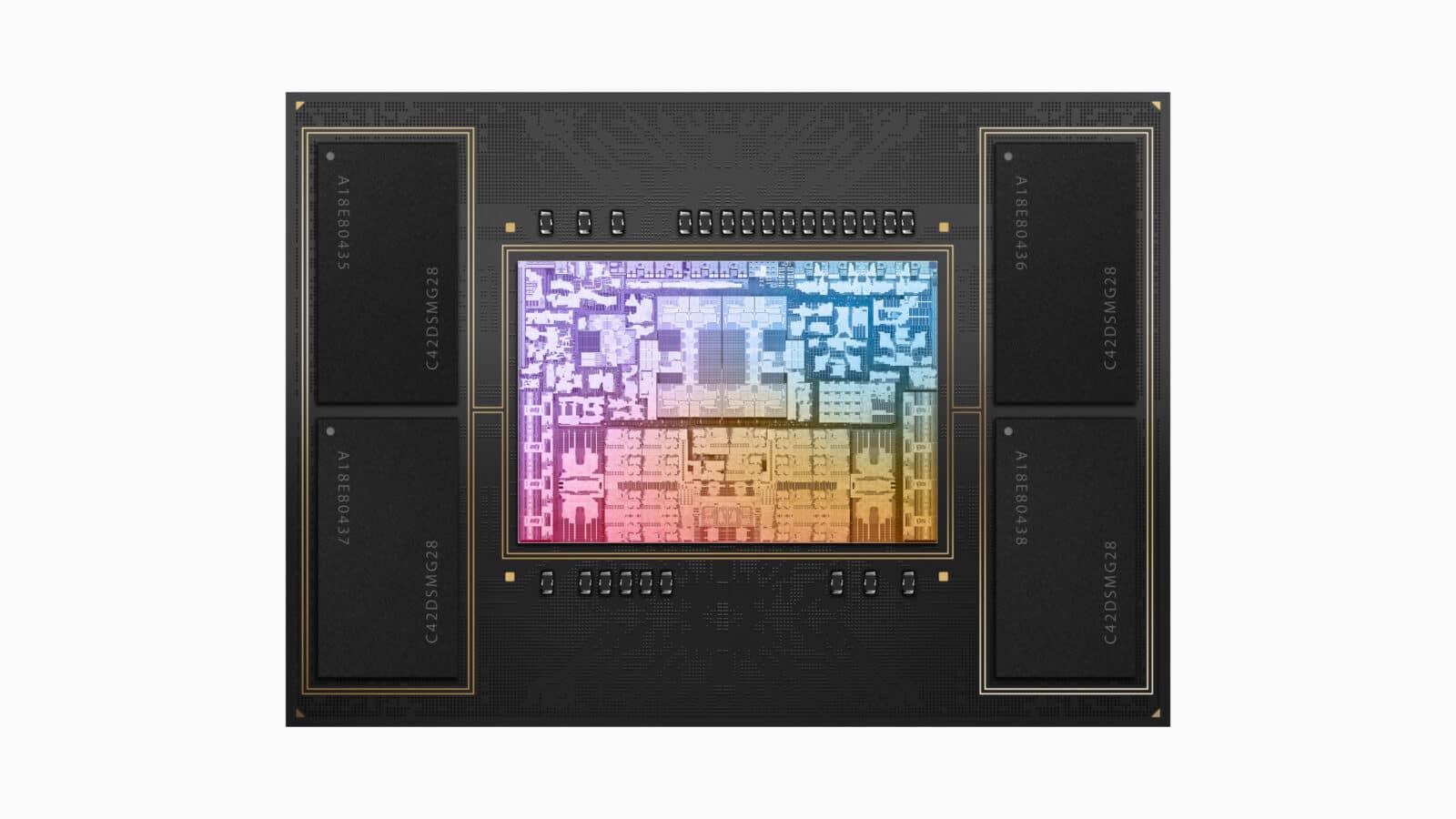

研究者は、Apple M1チップ、Google Pixel 6 Proデバイス内のCortex-X1 Armコア、OnePlus 10 ProのQualcomm Snapdragon 8 Gen 1で実験した。研究者は、スロットルポイント(熱的限界)をマッピングし、ワークロードを区別できる周波数と消費電力のメトリクスと相関させた。

次に、AppleのM1とM2、AMD Radeon RX 6600、NVIDIA GeForce RTX 3060、Intel Iris Xeなど、ディスクリートGPUと統合GPUでデータ依存のリークチャネルを実験した。

研究者は、異なる処理動作(ビットフリップオペレーションなど)が消費電力、温度、周波数などの観測可能な要素にどのような影響を与えるかについて詳細な調査と特性評価を行い、このデータを「Hot Pixels」攻撃を評価するための基礎として使用した。

「Hot Pixels」はどのように動作するか

「Hot Pixels」攻撃は、調査時点で利用可能な最新バージョンであるChrome 108とSafari 16.2において、すべてのサイドチャネル対策を含むデフォルト設定でテストされた。

この設定では、ターゲットの画面に表示されるピクセルの色(白か黒か)に関するデータがプロセッサの周波数を通じて漏れるように、CPUの電力と温度を制約している。

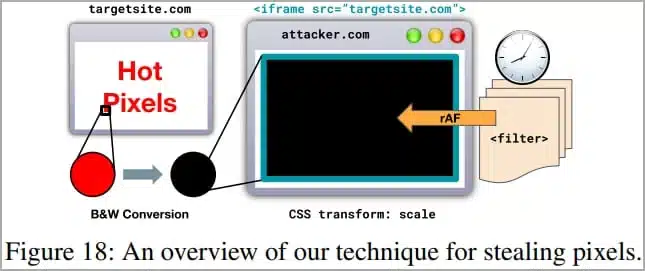

攻撃の仕組みとしては、SVGフィルタを利用してターゲットのCPUまたはGPU上でデータ依存の実行を誘発し、JavaScriptを使用して計算時間と周波数を測定し、ピクセルの色を推測する。

研究者は、無関係のターゲットサイトからピクセルを盗むために、攻撃者が制御するページ内のiframe要素を使用する。iframeのコンテンツは、おそらく被害者に関する機密情報を含んでいるため見えないが、その上にSVGフィルターを適用し、レンダリング時間を測定することで計算することが出来る。

測定精度は60%~94%、各画素の解読に要した時間は8.1秒~22.4秒だった。

最も漏洩しやすいデバイスはAMD Radeon RX 6600で、最も保護されたデバイスはAppleのもののだった。

閲覧履歴の暴き出し

Safariは、親ページと同じオリジンを持たないiframe要素でのCookie送信をブロックしているため、前節で説明した攻撃の影響を受けることはない。したがって、iframe上のロードされたピクセルには、ユーザーデータは含まれない。

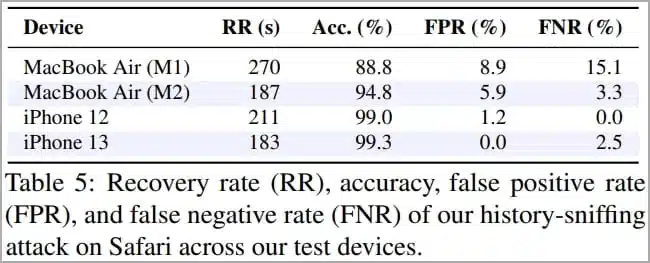

しかし、研究者は、SafariがHot Pixels攻撃のサブタイプに対して脆弱であることを発見した。この攻撃は、ユーザーの閲覧履歴を盗み見ることによって、ユーザーのプライバシーを侵害する。

考案された方法は、攻撃者が管理するサイトに機密性の高いページへのリンクを設置し、SVGフィルタリング技術を使って色を推測するものだ。

訪問したサイトのハイパーリンクは、ターゲットが一度も訪問していないサイトとは異なる色を持つはずなので、Hot Pixelsの基本原則を適用してターゲットの閲覧履歴を推測することができる。

また、ハイパーリンク全体が同じ色であるため、1ピクセルだけ回収すれば十分であり、非常に大きなハイパーリンクのリストも短時間で解析できる。

この攻撃で盗まれたデータの精度は、iPhone 13で99.3%に達し、偽陰性の発見はわずか2.5%、ハイパーリンク50個あたりの回収率は183秒だったという。

結論

研究者は、3月にApple、Nvidia、AMD、Qualcomm、Intel、およびGoogleに調査結果を開示した。すべてのベンダーが問題を認め、その軽減に取り組んでいる。

Hot Pixels攻撃は、データ漏洩のスループットは一般に小さいものの、スマートフォンのように電力使用量がすぐに安定した状態になるデバイスでのみ有効に機能する。

しかし、影響を受けたベンダーや関係者は、報告された問題に対して、HTML規格上でiframe上でのSVGフィルターの使用を制限するなどの解決策をすでに検討している。

Chromeチームは、Safariに見られる、オーファンiframe上でCookieを読み込まないようにするCookie分離機構の実装にすでに取り組んでいる。

また、OSレベルで、熱、電力、周波数の測定値を不正なユーザーに渡すセンサーへのアクセスを制限する提案もある。

論文

参考文献

- Tom’s Hardware: ‘Hot Pixel’ Attack Steals Data From Apple, Intel, Nvidia, and AMD Chips via Frequency, Power and Temperature Info

研究の要旨

より薄く、より軽く、よりエネルギー効率の高いデバイスの実現に向け、最新のSoCは、消費電力、放熱、実行速度(すなわち周波数)の間で微妙なトレードオフのバランスを取ることを余儀なくされている。このようなDVFSの仕組みは有益である一方、ソフトウェアを用いてコンピューティングデバイスのアナログ特性を探る、ソフトウェア可視化ハイブリッドサイドチャネルを生み出す結果にもなっている。このようなハイブリッド攻撃は、従来のマイクロアーキテクチャによるサイドチャネル攻撃の対策を回避することができる新たな脅威となっている。

本稿では、Arm SoCとGPUの人気が高まっていることを踏まえ、内部センサーで測定した電力、温度、周波数による情報漏洩に対するこれらのデバイスの感受性を調査した。観測されたセンサーデータは、実行された命令と処理されたデータの両方に相関があることを実証し、これらのデバイスに対してソフトウェアで可視化されたハイブリッドサイドチャネル攻撃を行うことができるようにした。

この問題の実世界への影響を示すため、すべてのサイドチャネル対策を有効にした上で、ChromeとSafariでJavaScriptベースのピクセル窃盗と履歴スニッフィング攻撃を行う。最後に、昇格特権を使用しないウェブサイトフィンガープリント攻撃も紹介する。

コメントを残す