Google Cloudのセキュリティチームは、攻撃者がGoogle Playストアの審査プロセスやセキュリティ制御を回避してAndroid端末にマルウェアを忍び込ませるために使用するバージョニングと呼ばれる一般的な手口について、詳しく報告している。

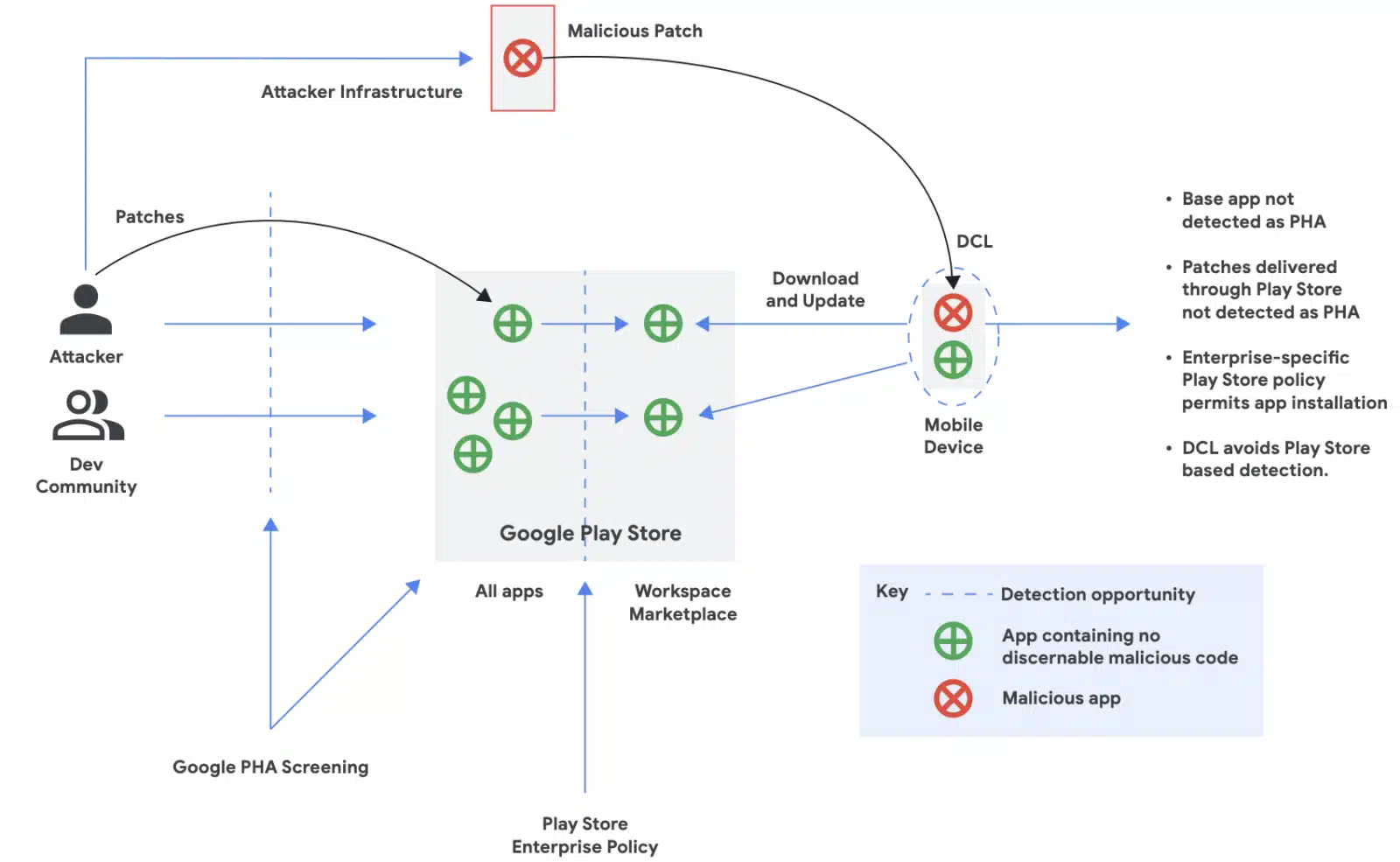

この手口は、すでにインストールされているアプリケーションに配信されるアップデートを介して悪意のあるペイロードを導入する方法と、ダイナミック・コード・ローディング(DCL)と呼ばれる方法で、攻撃者のコントロール下にあるサーバーから悪意のあるコードをロードする方法のいずれかによって機能する。

これにより、攻撃者は、アプリストアの静的解析チェックを回避することで、ペイロードをネイティブ、Dalvik、またはJavaScriptのコードとしてAndroidデバイス上に展開することが出来るという。

「悪意ある行為者がGoogle Playのセキュリティ制御を回避しようとする方法の1つは、バージョニングです」と、同社は今年の脅威動向レポートで述べている。

「バージョニングは、開発者がGoogle Playストアでアプリの初期バージョンをリリースする際に発生します。このバージョンは一見正当なものであり、Google Playのチェックにも合格しているように見えますが、後にサードパーティのサーバーからアップデートが提供され、エンドユーザーデバイス上のコードが変更されることで、悪意のある行為が可能になります」と、Googleは述べている。

Googleは、Playストアに登録するために提出されたすべてのアプリケーションとパッチは、厳格なPHA(潜在的に有害なアプリケーション)スクリーニングを通過すると述べているが、DCLを通じて「これらの制御の一部」がバイパスされている。

Googleは、このような行為を行っているアプリケーションが見つかった場合、Google Playの不正行為ポリシーに違反し、バックドアとみなされる可能性があると説明している。

同社のPlay Policy Centerのガイドラインによると、Google Playを通じて配布されるアプリは、Google Playが提供する公式のアップデートメカニズム以外の手段で自身を変更、置換、アップデートすることが明確に禁止されている。

さらに、アプリが実行可能コード(dexファイル、JARファイル、.soファイルなど0)を外部から公式のAndroid App Storeにダウンロードすることも固く禁じられている。

Googleはまた、2021年10月にCleafyの脅威インテリジェンスチームによって初めて発見されたSharkBotと名付けられた特定のマルウェア亜種を強調した。

SharkBotはバンキングマルウェアで、Androidデバイスを侵害した後、Automated Transfer Service(ATS)プロトコルを介して不正送金を行う。

Playストアのシステムによる検出を回避するため、SharkBotの脅威当事者は、Google Play上で機能を制限したバージョンをリリースし、アプリの不審な性質を隠すという、現在では一般的な戦略を採用している。

しかし、ユーザーがトロイの木馬化されたアプリをダウンロードすると、マルウェアのフルバージョンがダウンロードされる。

Sharkbotは、Androidのウイルス対策ソフトウェアや様々なシステムユーティリティのように偽装され、Google Playストアの悪意のある動作に関する提出チェックを通過したアプリを介して、数千人のユーザーへの感染に成功している。

また、サイバーセキュリティ担当記者のBrian Krebsは、ThreatFabricのセキュリティ研究者が最近公開した、同じ目的で別のモバイルマルウェアの難読化技術が使用されていることを取り上げている。

この手法は、Googleのアプリ解析ツールを効果的に破壊し、悪意のあるAPK(アンドロイド・アプリケーション・パッケージ)をスキャンできないようにする。その結果、これらの有害なAPKは、無効であるというラベルが貼られているにもかかわらず、ユーザーの端末に正常にインストールされることになるとのことだ。

Source

- Google Cloud: Threat Horizons – August 2023 Threat Horizons Report (PDF)

コメントを残す