北米と欧州の広範なルーターに、Windows、macOS、およびLinuxを実行する接続デバイスを完全に制御するマルウェアを、およそ2年の歳月をかけて少しずつ感染させていたハッキンググループの存在とその被害について、研究グループが警鐘を鳴らしている。

SOHOルーターが主な標的になっている

Lumen Technologies の Black Lotus Labs の研究者によると、これまでに少なくとも 80 のターゲットがステルスマルウェアに感染しており、Cisco、Netgear、Asus、および DayTek 製のルーターが被害に遭っていることが確認されているとのことだ。ZuoRATと名付けられたこのリモートアクセス型トロイの木馬は、少なくとも2020年の第4四半期から存在し、現在も活動を続けている広範なハッキングキャンペーンの一部をなしている。

MIPSアーキテクチャ向けに記述され、スモールオフィスやホームオフィスのルーター向けにコンパイルされたカスタムビルドマルウェアが発見されたことは、特にその機能の幅広さを考えると重要なことだ。感染したルーターに接続されているすべてのデバイスを列挙し、それらが送受信するDNSルックアップやネットワークトラフィックを収集し、検出されないようにするその能力は、高度に洗練された脅威者の特徴と言える。

Black Lotus Labsの研究者は、「SOHOルーターを侵害し、隣接するLANにアクセスすることは、目新しい手法ではありませんが、これまでほとんど報告されていません」と記している。「同様に、DNSやHTTPのハイジャックなど、中間者型の攻撃の報告はさらに稀であり、複雑で標的型の作戦の証左と言えます。この2つの技術の使用は、ハイレベルな技術を備えた行為者による物である事を示しており、このキャンペーンが国家に支援された組織によって行われた可能性があることを想像させます。」

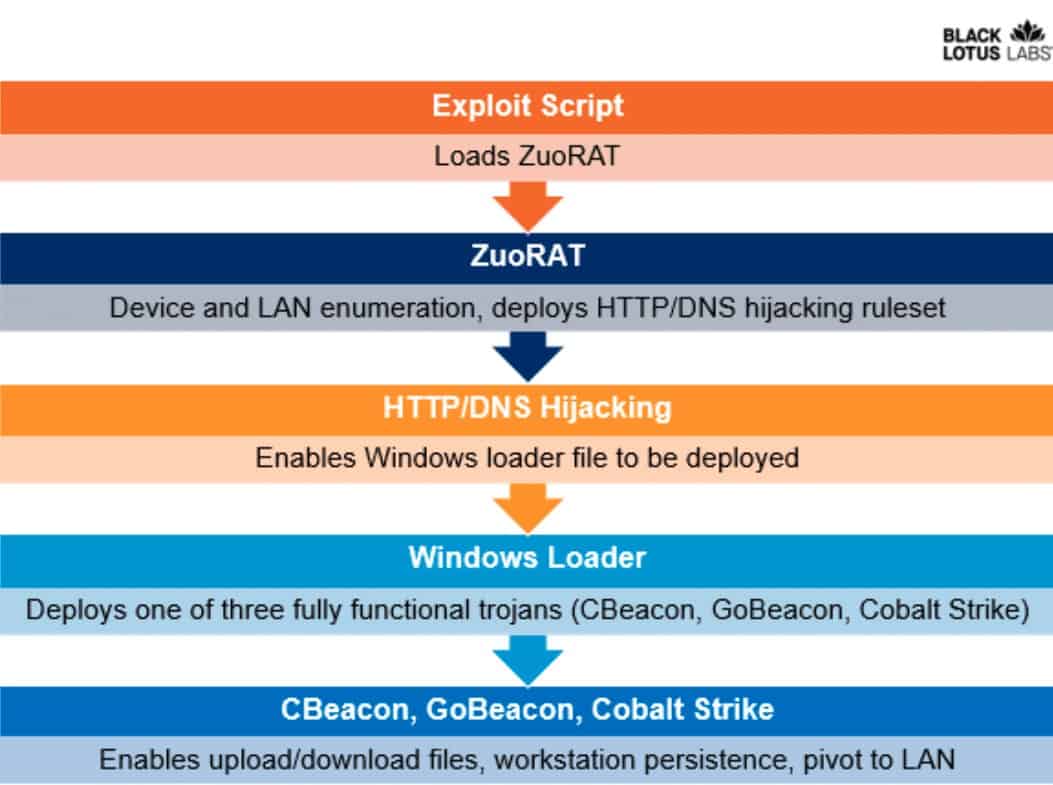

このキャンペーンは、少なくとも4つのマルウェアで構成されており、そのうちの3つは、攻撃者がゼロから書き上げたものだという。最初の作品は、MIPSベースのZuoRATで、一部のインターネットサービスを数日間麻痺させる記録的な分散型サービス拒否攻撃を実現したMirai Internet of Thingsマルウェアに酷似している。ZuoRATは、多くの場合、SOHOデバイスに存在するパッチ未適用の脆弱性を悪用してインストールされるとのことだ。

インストールされると、ZuoRATは感染したルーターに接続されているデバイスを列挙する。そして、攻撃者は、DNSハイジャックやHTTPハイジャックを利用して、接続されたデバイスに他のマルウェアをインストールさせることができる。これらのマルウェアのうち、CBeaconとGoBeaconと呼ばれる2つのマルウェアはカスタムメイドで、前者はWindows用にC++で書かれ、後者はLinuxとmacOSデバイスでクロスコンパイルできるようにGoで書かれている。柔軟性を持たせるため、ZuoRATは、広く使用されているハッキングツールCobalt Strikeで接続されたデバイスを感染させることも可能だ。

ZuoRATは、2つの方法のうちの1つを使用して、接続されたデバイスへの感染をピボットすることができる。

- DNSハイジャック:GoogleやFacebookなどのドメインに対応する有効なIPアドレスを、攻撃者が操作する悪意のあるものに置き換えます。

- HTTPハイジャック:マルウェアが接続中に自身を挿入し、ユーザーを別のIPアドレスにリダイレクトする302エラーを発生させる。

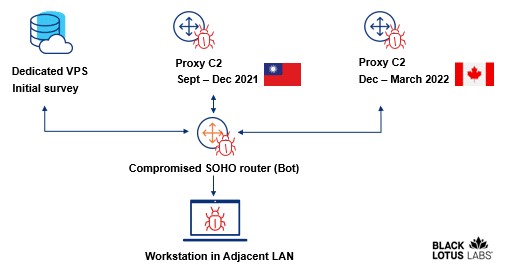

Black Lotus Labsは、このキャンペーンで使用されているコマンド&コントロール・インフラは、何が起こっているかを隠すために意図的に複雑な構造になっていると述べている。感染したルーターを制御するために1セットのインフラが使用され、その後感染した場合に接続されたデバイスのために別のインフラが予約されている。

研究者たちは、23のIPアドレスのルーターがコントロール・サーバーに持続的に接続されているのを確認した。このサーバーは、ターゲットが関心を持つかどうかを判断するための初期調査を行っていると思われる。この23台のルーターの一部は、その後、台湾にあるプロキシサーバーと3ヶ月間やり取りをしていた。さらに、ルーターのサブセットは、攻撃者のインフラを難解にするために、カナダベースのプロキシサーバーにローテーションしている。

攻撃者はまた、制御サーバーのランディングページを次のように偽装しているようだ。

研究者はこう述べている。

Black Lotus Labs の可視性は、ZuoRAT と関連する活動が、米国および西ヨーロッパの組織に対する高度な標的型キャンペーンであり、難読化された多段階の C2 インフラを通じて通常のインターネットトラフィックに紛れ込み、おそらくマルウェア感染の複数のフェーズと整合していることを示しています。このようなC2インフラの隠蔽には、多大な労力が費やされています。まず、疑惑を回避するために、悪意のないコンテンツをホスティングしている専用の仮想プライベートサーバ(VPS)から、最初のエクスプロイトを引き渡します。次に、ルータをプロキシC2として利用し、ルータ間の通信によって、目に見えないように隠蔽することで、さらに検知を回避しました。そして最後に、プロキシのルーターを定期的に入れ替え、検知を回避していました。

今回の進行中のキャンペーンの発見は、2018年に発見されたロシア政府が作成・配備したルーターマルウェア「VPNFilter」以来のSOHOルーターに影響を与える重要なものだ。ルーターは、特に在宅勤務の時代には見落とされがちとなる。組織では、接続を許可するデバイスについて厳しい要件を設けていることが多いが、デバイスのルーターに対するパッチ適用やその他の安全策を義務付けているところはほとんどないだろう。

ほとんどのルーター型マルウェアと同様に、ZuoRATは再起動に弱い。感染したデバイスを再起動するだけで、一時ディレクトリに保存されたファイルからなる最初の ZuoRAT エクスプロイトが削除されるのだ。しかし、完全に回復するには、感染したデバイスを工場出荷時の状態にリセットする必要がある。ただし、残念ながら、接続されたデバイスが他のマルウェアに感染していた場合、そう簡単に駆除することはできないだろう。

コメントを残す