ソフトウェアに脆弱性はつきものであり、開発者は常に自分たちのソフトウェアが何らかの攻撃に対して何らかの形で脆弱であることを想定している。しかし、企業がソフトウェアの問題点をすべて把握することは不可能であり、ある脆弱性を修正した結果、別の場所に別の脆弱性が出現することもよくあることだ。

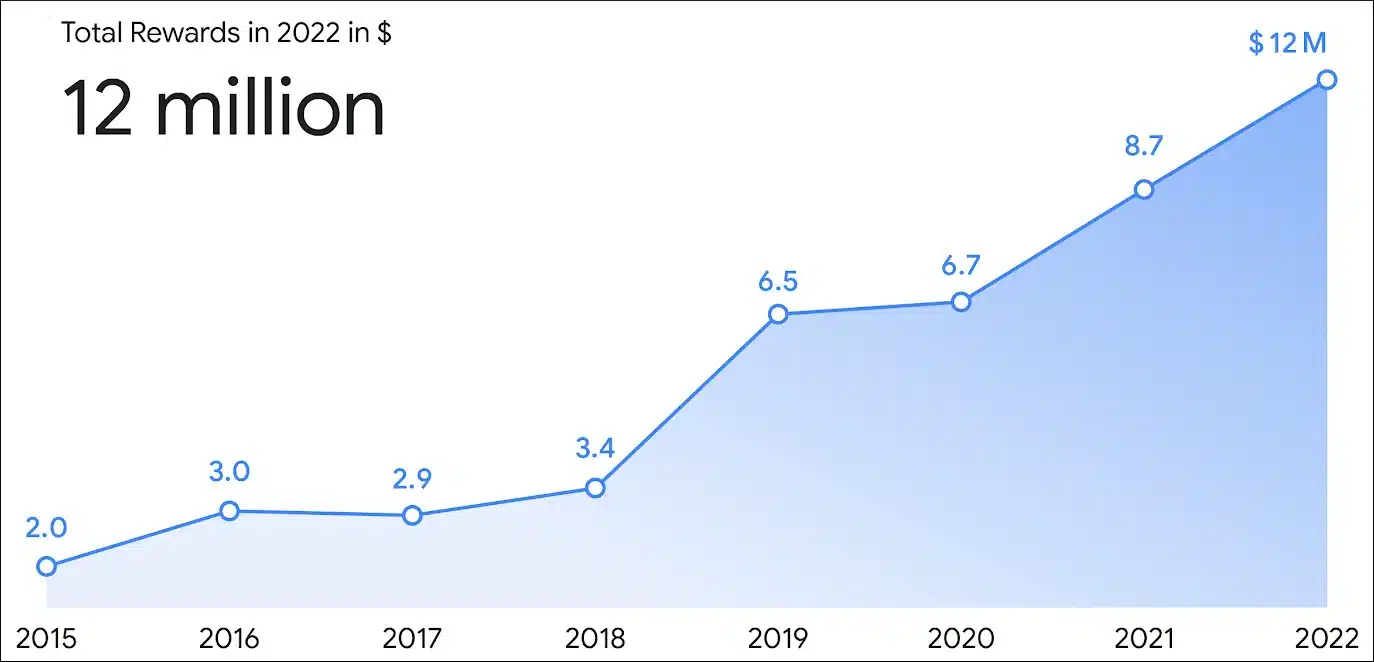

そういうわけで、バグ報奨金や脆弱性報奨プログラムは、自社ではカバーしきれないそういった脆弱性の把握について、セキュリティ研究者にソフトウェアをもう少し詳しく見るよう動機付けると同時に、悪質な行為者となりうる人たちに、すぐに報酬を得て代わりに問題を企業に警告するよう働きかけるために重要なものだ。昨年に続き、2022年は、Googleの脆弱性報奨金プログラムにとってこれまでで最大の年となった。

2022年、Googleは2,900件以上のセキュリティ脆弱性に分散して、1,200万ドルの報奨金を支払っている。

その中で最も高かったのは、Android脆弱性プログラムにおいて、gzobqqが提出したAndroidの5つのバグ(CVE-2022-20427, CVE-2022-20428, CVE-2022-20454, CVE-2022-20459, CVE-2022-20460)の悪用チェーンを詳述したレポートで、605,000ドルの報酬が支払われたとのことだ。

2021年、同じ研究者はAndroidにおける別の重大なエクスプロイトチェーンを発見・報告し、当時のAndroid VRP史上最高のバグ報酬である157,000ドルを受け取っている。

Androidの脆弱性報奨プログラム全体では480万ドルが支払われている。また、Googleは昨年、招待制のAndroid Chipset Security Reward Program(ACSRP)(GoogleがAndroidチップセットメーカーと協力して提供する非公開の報酬プログラム)を通じて、700件のセキュリティ報告に対して48万6000ドルを授与している。

脆弱性の多くを報告した上位の研究者は次の通りだ。

- BugsmirrorのAman Pandey氏 – 200件以上のバグを報告

- OPPO Amber Security LabのZinuo Han氏:150件

- Yu-Cheng Lin氏 – 約100件のバグ

Google Chromeについては、「Chrome脆弱性報奨プログラム」で総額400万ドルの報奨金が支払われた。そのうち350万ドルは、Google Chromeに363件のバグを発見した研究者への報奨金として、50万ドル近くは、ChromeOSにバグを発見した研究者への報奨金として使われた。今年、Chrome VRPは、昨年、高度に特権的なプロセスにおけるメモリ破壊のバグを対象とする新しいカテゴリを追加し、研究者がそれらの領域をターゲットとするインセンティブを与えている。

オープンソースソフトウェアコミュニティ(OSS)への大きな貢献者であるGoogleは、自社のOSSプログラムにも脆弱性報奨プログラムを導入している。これまでに100人以上が参加し、総額11万ドル以上の報奨金を受け取っている。

バグや脆弱性を自分で見つける方法に興味があるなら、Googleは昨年もBug Hunters University (BHU)を立ち上げた。解説ビデオやレポートの作成ガイドがあり、LiveOverflowやstacksmashing(旧Ghidra Ninja)などのセキュリティ研究者がBHUの貢献者となっている。Googleは、Googleのソフトウェアのバグや脆弱性を発見したセキュリティ研究者を財政的に支援する努力を続けており、その舞台裏はYouTubeのミニシリーズ「Hacking Google」で確認することができる。

Source

- Google Security Blog: Vulnerability Reward Program: 2022 Year in Review

- via Bleeping Computer: Google paid $12 million in bug bounties to security researchers

コメントを残す