Google Pixelのデフォルトのスクリーンショット編集機能「マークアップ」に存在するセキュリティ上の欠陥により、見えなくなるように編集したはずの画像が部分的に「未編集」になってしまい、ユーザーが非表示にした個人情報が丸見えになってしまう可能性があることが判明した。この脆弱性は、リバースエンジニアのSimon Aaarons氏とDavid Buchanan氏によって発見され、その後Googleによってパッチが適用されたが、アップデート前に共有された編集済みのスクリーンショットには影響が残ってしまうとのことだ。

Aaarons氏がTwitterに投稿したスレッドに詳述されているように、「aCropalypse」と名付けられたこの欠陥により、マークアップで編集されたPNGスクリーンショットの一部を復元することが可能になる。これは、例えば誰かがこのツールを使って、名前、住所、クレジットカード番号など、スクリーンショットに含まれる可能性のあるあらゆる種類の個人情報を切り取ったり、書き込んだりしてWeb上に共有していた場合、この脆弱性を悪用することで、“塗りつぶしていたから見られないはずだ”と安心していた画像で、ユーザーが隠していたはずの情報を復元して入手することが出来てしまうということだ。

Aarons氏とBuchanan氏は、9to5Googleがいち早く入手した近日公開予定のFAQページで、このエクスプロイト「aCropalypse」について詳述されている。それによると、マークアップがオリジナルのスクリーンショットを編集後のものと同じファイルの場所に保存し、オリジナルバージョンを削除しないためにこの欠陥が起きてしまうと説明されている。編集されたバージョンのスクリーンショットがオリジナルよりも小さい場合、「新しいファイルが終了したはずなのに、オリジナルファイルの末尾部分が残されてしまう」というのだ。

Buchanan氏によると、このバグが最初に出現したのは約5年前で、GoogleがAndroid 9 Pieのアップデートでマークアップを導入したのと同じ時期だ。そのため、マークアップで編集され、ソーシャルメディア上で共有された数年分の古いスクリーンショットが、このエクスプロイトに対して脆弱である可能性があるのである。

FAQページには、Twitterを含む特定のサイトでは、プラットフォームに投稿された画像を再処理して欠陥を取り除いているが、Discordのような他のサイトではそうしないことも記載されている。Discordは、1月17日のアップデートでこの脆弱性を修正したばかりで、それ以前に同プラットフォームで共有された編集済み画像は危険にさらされる可能性があるということだ。このほかにも影響を受けるサイトやアプリがあるのか、あるとすればそれはどのサイトなのかはまだ明らかになっていない。

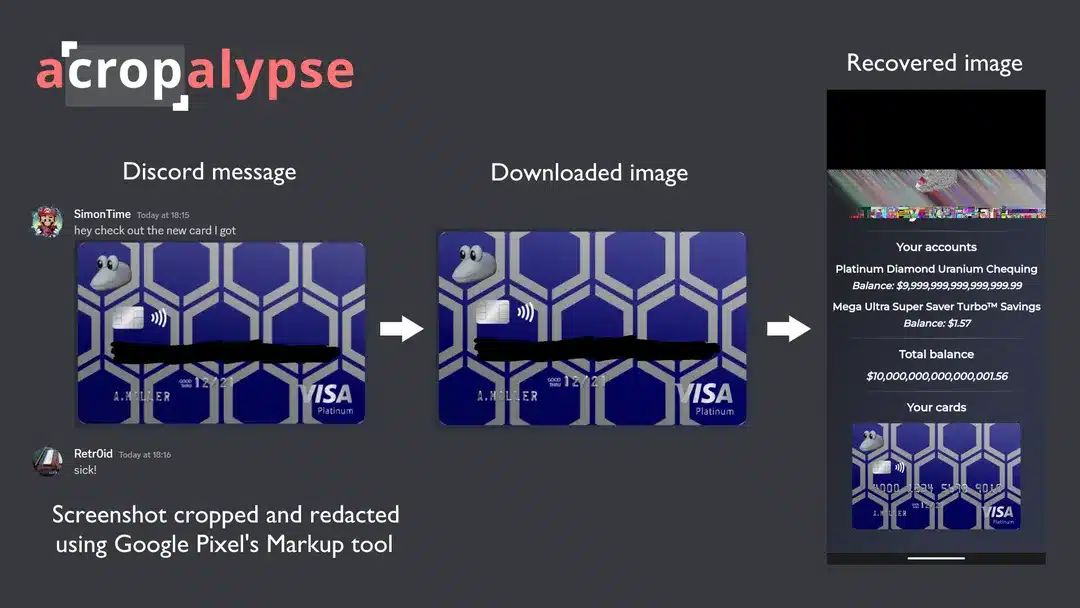

Aarons氏が投稿した例(上画像)は、Discordに投稿されたクレジットカードの画像を切り取ったもので、マークアップツールの黒ペンを使ってカード番号が塗り潰されているのが分かる。Aarons氏がこの画像をダウンロードし、aCropalypseの脆弱性を悪用すると、画像の上部は破損するが、クレジットカード番号を含むマークアップで編集された部分はまだ見ることが出来てしまうのだ。この欠陥の技術的な詳細については、Buchananのブログ記事で読むことが出来る。

Aarons氏とBuchanan氏が1月にこの欠陥(CVE-2023-21036)をGoogleに報告した後、同社はPixel 4A、5A、7、7 Pro向けの3月のセキュリティアップデートでこの問題をパッチし、その深刻度は “高” と分類された。この問題がどのように機能するかを自分で確認したい場合は、Aarons氏とBuchanan氏が作成したこのデモページに、更新されていないバージョンのマークアップツールで編集したスクリーンショットをアップロードすることが出来る。

この欠陥は、Googleのセキュリティチームが、Pixel 6、Pixel 7、および一部のGalaxy S22とA53モデルに搭載されているSamsung Exynosモデムが、被害者の電話番号だけを使ってハッカーがデバイスを「リモートで侵害」できる可能性を発見してから数日で明らかになったものである。Googleはその後、3月のアップデートでこの問題を修正したが、これはまだPixel 6、6 Pro、6Aのデバイスではまだ利用出来ていない。

Source

コメントを残す