Microsoftは、現在世界的に進行中の大規模なフィッシング詐欺について警告を発した。このフィッシング詐欺では、ユーザーアカウントが乗っ取られないように多要素認証で保護されていても、そのアカウントを乗っ取ることが可能となっている。既に2021年9月以降で10,000の組織が標的となっており、ハッカーは被害者の電子メールアカウントに秘密裏にアクセスし、それを悪用することで、ハッカーに金銭を送金させるというものだ。

始まりはフィッシング詐欺のメールから

多要素認証(2要素認証、MFA、2FAとしても知られる)は、最近ではパスワードに加える形で多くのサービスでセキュリティを高めるために導入が推奨されている。アカウントにアクセスする際に、パスワードに加えて、既に登録してあるメールアドレスや携帯電話番号、もしくは認証ツールなどで表示されるワンタイムパスワードを入力する二段階認証で、初めて認証を突破できる物などが、銀行などで導入されており一般的だが、これを導入する事で、アカウントのセキュリティは大幅に高まり、悪意のある攻撃者の手からあなたの大切な情報や資産を守るために頼りになる存在だ。多要素認証の利用が拡大し、アカウント乗っ取りの被害が低下する中、犯罪者は新たな方法を模索している。

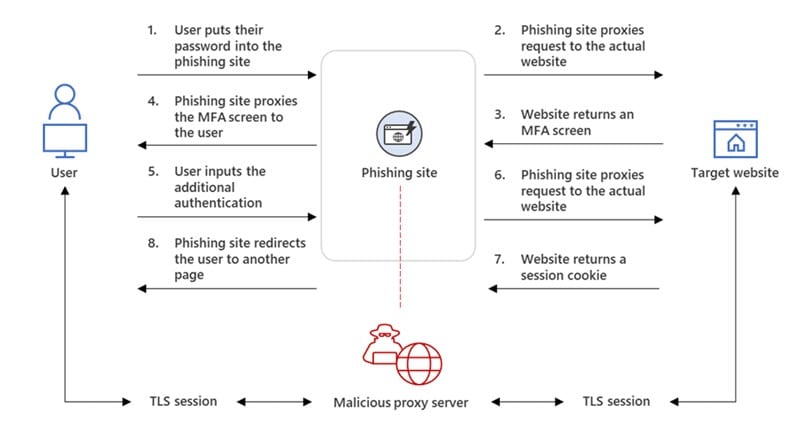

Microsoftは、アカウントユーザーとログインしようとしたワークサーバーの間に、攻撃者が管理するプロキシサイトを挿入する手法が発見された事を報告している。ユーザーがプロキシサイトにパスワードを入力すると、プロキシサイトはそれを実際のサーバーに送信し、実際のサーバーの応答をユーザーに中継して返す仕組みだ。認証が完了すると、攻撃者は正規のサイトが送信したセッションCookieを盗み、ユーザーが新しいページにアクセスするたびに再認証する必要がないようにしている。

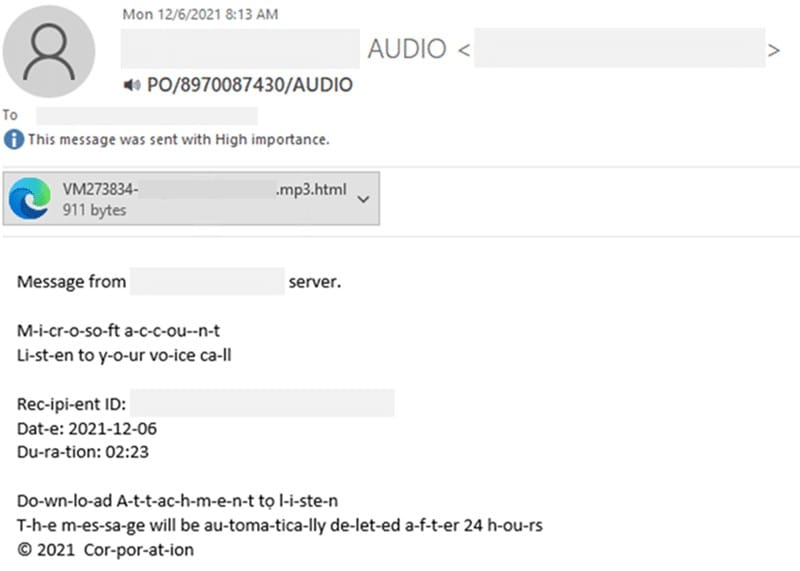

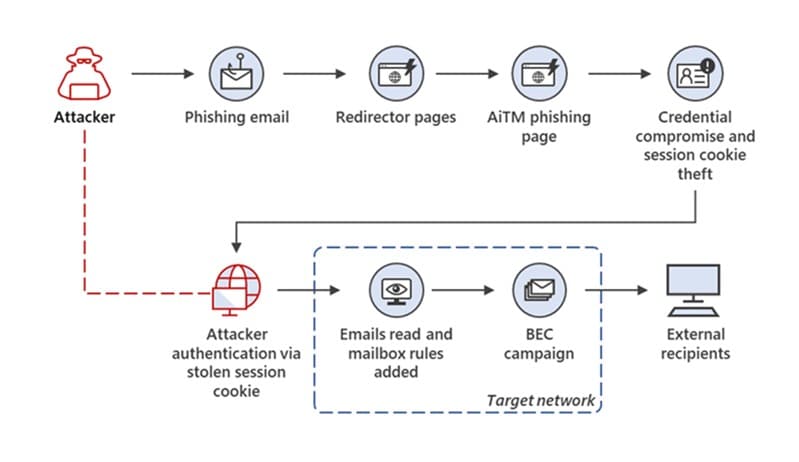

ではどうやってプロキシサーバーにアクセスさせるのかと疑問も湧くが、この手法では、攻撃者は悪意のあるHTML添付ファイルを含むメールを標的に送信し、攻撃者が偽装した不正なOffice 365のログインページ(プロキシサーバー)にリダイレクトさせられることから始まるようだ。

Microsoft 365 Defender Research TeamとMicrosoft Threat Intelligence Centerのメンバーは、「我々の観察によると、漏洩したアカウントが初めてフィッシングサイトにサインインした後、攻撃者は盗んだセッションCookieを使ってOutlookオンライン(outlook.office.com)の認証を通過していました。」とブログで述べている。「複数のケースで、CookieはMFAクレームを持っていました。これは、組織がMFAポリシーを持っていたとしても、攻撃者は侵害されたアカウントの代わりにアクセスを得るためにセッションCookieを使用したことを意味します。」

Cookieが盗まれた後の数日間、攻撃者は従業員のメールアカウントにアクセスし、詐欺に使えそうなメッセージを探していたという。どうやらこの攻撃者は、だまされて大金を振り込んでくれそうなターゲットを探し出していたのだ。攻撃者は、これらのメールスレッドとハッキングされた従業員の偽造IDを使用して、ターゲットに大金を支払うよう説得していたという。

また、ハッキングされた従業員に気づかれないようにするため、攻撃者は、特定のメールを自動的にアーカイブフォルダに移動し、既読にする受信トレイルールを作成した。その後、数日間にわたり、攻撃者は定期的にログインし、新しい電子メールが届いていないか確認していた。

「あるとき、攻撃者は、侵入した同じメールボックスから同時に複数の不正行為を試みました。攻撃者は、新しい詐欺のターゲットを見つけるたびに、これらの新しいターゲットの組織ドメインを含めるために作成した受信トレイのルールを更新しました。」とブログで報告されている。

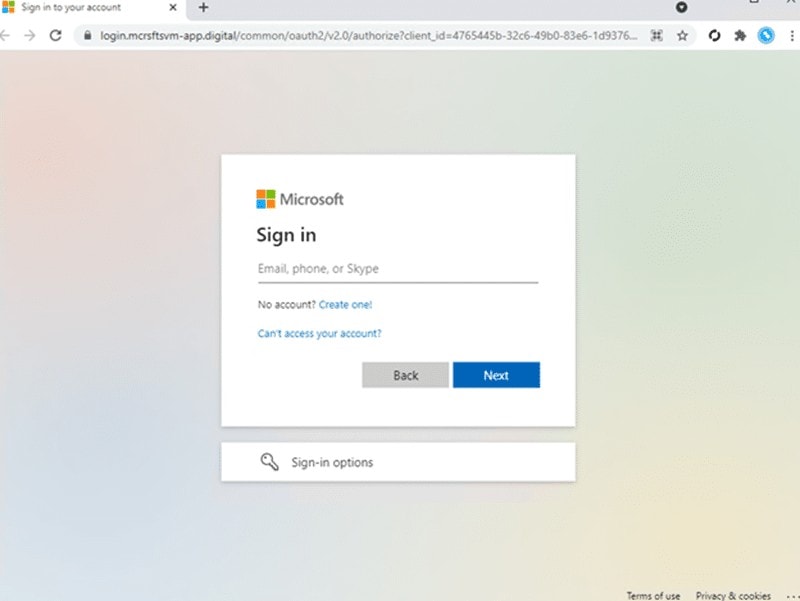

このブログでは、従業員がこのような詐欺にいかに簡単に引っかかってしまうかを紹介している。電子メールや仕事の量が膨大になると、メッセージが本物かどうかを判断することが難しくなることが1つの要因だろう。また、多要素認証の使用は、ユーザーや組織が優れたセキュリティ対策を実践していることをすでに示している。逆にそういった安全であるという意識がスキを生むのかも知れない。更に、フィッシング用の偽装ウェブサイトはプロキシサーバーとして機能しているため、正規のOffice 365ログインページからコンテンツをリアルタイムで取得しており、Microsoftの正規のサービスと見分けが付かないことも大きい。この詐欺の数少ない視覚的に疑わしい要素の1つは、プロキシサイトのランディングページに使用されているドメイン名だ。しかし、多くの組織固有のログインページがあまり認知されていない場合もあり、多少ドメイン名が疑わしくても気付かないことが多いという。

Microsoftのアカウントは、多要素認証を導入することがアカウント乗っ取りを防ぐ最も効果的な手段の1つだろうが、すべての多要素認証が同じというわけではない。ワンタイムパスワードは、たとえSMSで送信されたとしても、何もしないよりは遙かにマシだが、フィッシングの可能性や、テキストメッセージの送信に使用されるSS7プロトコルを悪用し、傍受が可能であることに変わりはないのだ。

最も効果的な多要素認証は、業界全体のFIDOアライアンスによって設定された標準に準拠したものだ。このタイプの多要素認証は、YubicoやFeitianなどの企業が提供するドングル、あるいはAndroidやiOSデバイスなど、物理的なセキュリティキーを使用する。また、指紋や網膜のスキャンによる認証も可能で、いずれも生体情報が盗まれないよう、エンドユーザーのデバイスから離れることはない。FIDO互換の多要素認証に共通しているのは、フィッシングができないことと、この種の継続的な詐欺活動に耐性のあるバックエンドシステムを使用していることだ。

コメントを残す