Patchstackが2021年のWordPressセキュリティに関するホワイトペーパーをリリースしたが、このレポートによるとWordpress界隈のセキュリティに対する悲惨な状況が明らかになっている。

Patchstack : State Of WordPress Security In 2021

プラグインの脆弱性が9割を占める

報告によると、具体的には、2021年には報告された脆弱性が前年と比較して150%増加しているが、WordPressプラグインの重大な欠陥の29%はセキュリティアップデートを受け取っていないとのことだ。

WordPressが世界で最も人気のあるコンテンツ管理システム(CMS)であり、世界中のすべてのWebサイトの43.2%で使用されていることを考えると、これは憂慮すべきことだ。

2021年に報告されたすべての欠陥のうち、WordPressコアに原因があるものはわずか0.58%で、その大多数はテーマとプラグインにあった。特に、これら欠陥のうち91.38%は無料のプラグインに見られている。有料/プレミアムのWordPressアドオンについては、欠陥が8.62%しか占めていないことから、脆弱性に対する対策が行われていることが見て取れる。

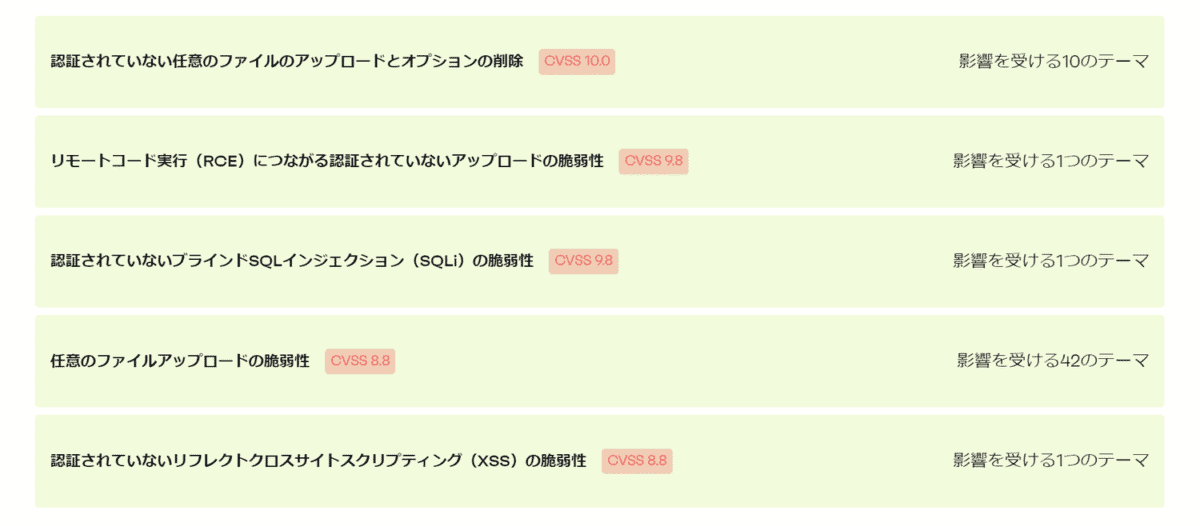

重大な脆弱性

テーマの脆弱性

2021年、Patchstackは、55のWordPressテーマに影響を与える5つの重大な脆弱性をカウントしたが、最も影響が大きいのは、ファイルアップロード機能の悪用に関するものだった。

ファイルアップロードに関する脆弱性は以前より見られたため、新しい傾向ではないが、テーマにファイルアップロード機能のカスタムコードが一般的に含まれているという事実に関連して繰り返し発生する問題といえる。

ファイルアップロードの脆弱性は、Webサイトにとって重大だ。そして攻撃者はこの種の脆弱性を常に探している。なぜなら、PHPファイルにWebシェルをアップロードできることは、基本的にサイト全体の侵害と同じであるためだ。

Patchstackは、管理者または上級ユーザーは、ファイルアップロードディレクトリでのPHPファイルの実行を禁止することを検討することを勧めている。これは、Apache .htaccessファイル、Nginxルール、またはWAFファイアウォールルールを介して実行できる。

「upload」という単語を含む(または既知のアップロードパスと一致する)URLを使用して、「.php」で終わるURLへのアクセスをブロックするだけで対策はできる。Webサイトのアップロードは、画像、ビデオ、PDFなどのメディアを対象としていまるが、PHPコードを対象としていないため、これは比較的適切な保護機能といえるだろう。

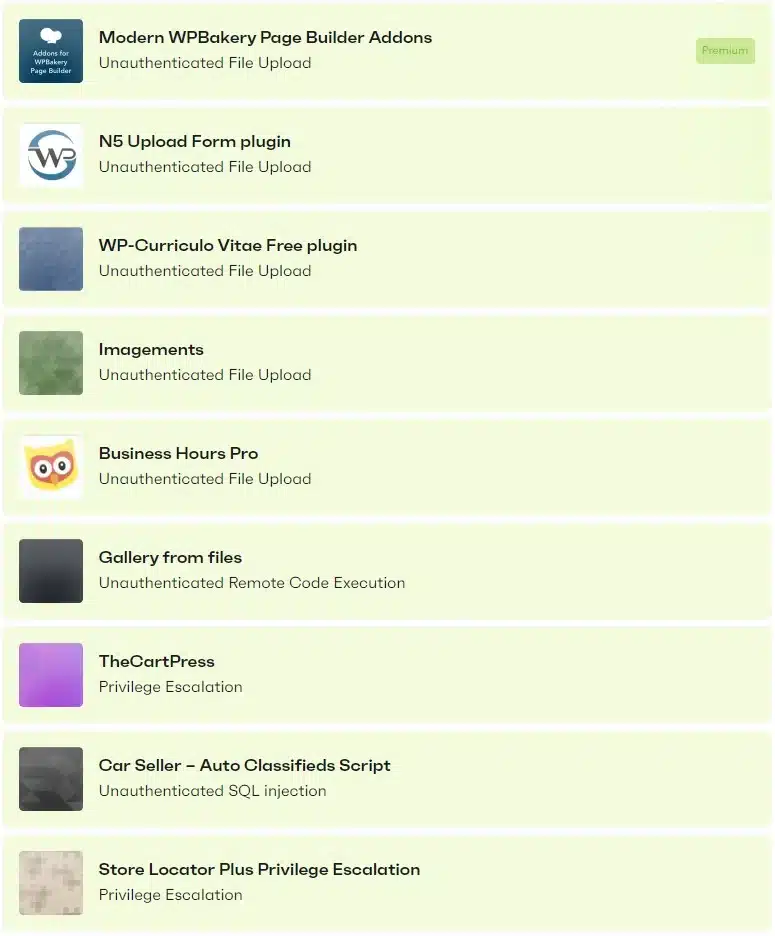

プラグインの脆弱性

プラグイン側では、35件の重大な脆弱性が報告され、そのうち2件は400万サイトに影響を及ぼしている。

「All in One SEO」プラグインと「WP Fastest Cache」プラグインだが、日本でも使っている方が多いのではないだろうか。これらの脆弱性は、有効なユーザーアカウントやサイト上でのユーザーとのやり取りなどの前提条件があったため、致命的とは言えないが、いずれも攻撃者が攻撃に成功した場合には重大な影響を及ぼす可能性のある物だった。これらのプラグインに関しては、開発者が責任を負い、セキュリティパッチをリリースするために迅速に行動している。

これとは別に、以下に示す9つのプラグインはパッチが適用されずに放置されており、そのため、深刻な問題に対処していないとして、プラグインマーケットプレイスから削除されている。

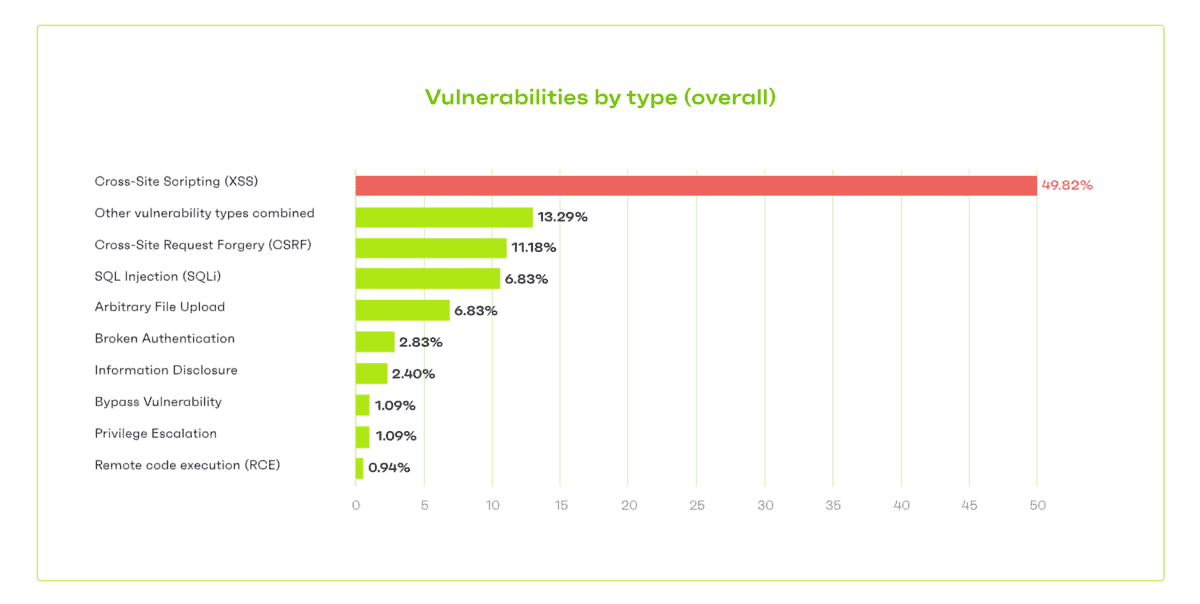

クロスサイトスクリプティング(XSS)が非常に普及している

クロスサイトスクリプティング(XSS)の脆弱性が2021年に最も報告されたタイプのWordPress脆弱性となっている。続いてが「混合的要因」そして、クロスサイトリクエストフォージェリ(CSRF)、SQLインジェクション(SQLi)、任意のファイルアップロードと続いている。

使用されているプラグインの数は減少傾向

Patchstackが2021年に、約5万のサイトを分析し、プラグインとテーマのインストール数を調べたところ、平均して、1つのWordPress Webサイトに18の異なるコンポーネント(プラグインとテーマ)がインストールされていることがわかっている。

2020年の調査では、平均的なWebサイトには23個のプラグインとテーマが1つのサイトにインストールされていることが分かっており、その数が減少していることが分かる。これはセキュリティの面でもいい傾向だという。

また2020年には、平均的なウェブサイトにインストールされているコンポーネントのうち4つが古くなっており、2021年には、6つが古くなっているという。Webサイトにプラグインを追加するたびに、潜在的な脆弱性にさらされるリスクは高まる。

悪用されやすい脆弱性

通常、悪用されやすい脆弱性のみが対象となる。悪用を成功させるための前提条件が多い脆弱性は、ほとんど使用されない。以下は、攻撃者にとって最も魅力的な脆弱性タイプのリストだ。

- フロントエンドに影響を与える認証されていない保存されたクロスサイトスクリプティング

このような脆弱性により、HTML、または多くの場合、サードパーティの悪意のあるサイトのJavaScriptファイルを挿入して、ユーザーを別のサイトにリダイレクトしたり、広告を挿入したりすることが可能になる

- 認証されていない特権の昇格

このような脆弱性により、ゲストとして管理者アカウントを作成することが可能になる。この後、攻撃者はこの管理者アカウントにログインし、サイトのファイルシステムにアクセスできるようにする悪意のあるプラグインをアップロードして、バックドアをより簡単にアップロードし、広告を挿入できるようになる。

- 認証されていないオプションの更新

このような脆弱性により、登録を有効にし、デフォルトの役割を管理者に設定することが可能になりる。また、サイトのURLを別のURLに変更して、すべての訪問者がこの悪意のあるURLにリダイレクトされるようにすることもできる。

- 認証されていないリモートコード実行

任意のPHPコードなどのコードを実行できることは、悪意のあるユーザーが悪用するのにも理想的だ。この方法でバックドアをアップロードして、Webサイトのファイルシステムに簡単にアクセスできる。

これらのタイプの脆弱性、特に人気のあるプラグインの脆弱性は、脆弱性が一般に公開されてから数時間以内に悪用されることがよくあるという。

古い脆弱性は標的にされ続ける

Patchstackの統計から、どの脆弱性が最も積極的に標的にされているかを確認すると、数年前にさかのぼるいくつかの重大な脆弱性が依然として積極的に標的にされていることが分かる。

これは、攻撃の際に「ハッキングツール」が使用されることが一般的になっているからだとのこと。このようなツールは、ターゲットに対してすべての攻撃と一般的な脆弱性を試みるように事前にプログラムされており、ハッカーが行う必要があるのは、ターゲットWebサイト(またはターゲットのリスト)を選択することだけだからだ。

脆弱性に対処するには

Patchstackのレポートから、WordPressサイトの管理者が無料のサービスの代わりに有料のプラグインを使用し、インストールされているプラグインやテーマの数を最小限に抑え、できるだけ早く最新の利用可能なバージョンにアップグレードすることで、ほとんどのセキュリティリスクを管理できることが分かる。

コメントを残す